これはAdventure Advent Calendar 2018の13日目の記事です。(後追い)

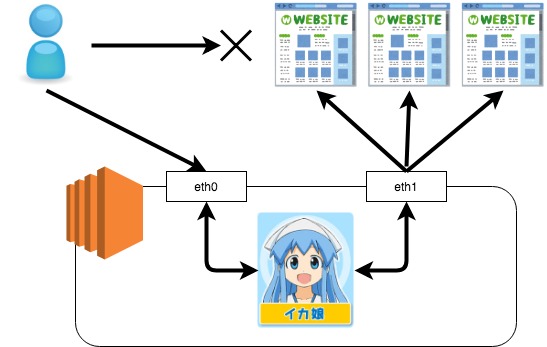

プロキシサーバーと言えばsquidと思い浮かべるように、どメジャーなミドルウェアですが、今回はsquidを使って「複数のグローバルIPでインターネットにアクセスするプロキシサーバー」を作ってみました。

複数人でプロキシサーバーを使ったアクセスを行うと、すぐに接続元IPアドレスによるアクセス拒否が行われてしまうサイトにアクセスする際にどうぞ。

ec2を立てる

インスタンスのサイズによって、インターフェイスあたりの IPv4 アドレスの最大数が異なりますので以下を参考にして下さい。

https://docs.aws.amazon.com/ja_jp/AWSEC2/latest/UserGuide/using-eni.html

今回はt2.largeにし、

eth0の18080ポートで、外部からの通信を受け入れ、

eth1に9個のセカンダリプライベートIPをアサインして、それぞれにElasticIPを付け、計10個のIPアドレスからインターネットに出るようにしたいと思います。

インスタンスを作る上で注意する点は、最初からeth1を作成する事ぐらいです。

(後からでも追加出来ますが、インスタンスを停止してeth1をアタッチし、また起動するという手間があります)

なお、今回はAmazon Linux 2 AMI (HVM), SSD Volume Typeで作成しています。

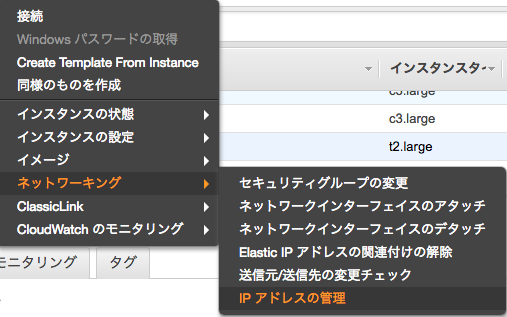

インスタンスが起動したら、メニューからIPアドレスの管理を選択します。

eth1側に必要な数分、プライベートIPを割り当てます。

ここでは、DHCPでアドレスが割り当たりませんので、手動で入力していく必要があります。

(当たり前ですが、eth1が所属するサブネットの範囲で割り当てて下さい)

なお、eth1のeni-で始まる管理番号は、次で利用しますので控えておいて下さい。

忘れないように、セキュリティグループの穴あけもやっておきましょう。

ElasticIPを発行する

ElasticIPを発行します。

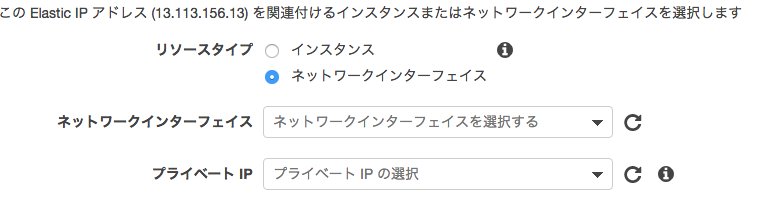

ここで注意する点は、

eth1のセカンダリIPアドレスに割り当てるElasticIPは、ネットワークインターフェイスでのみ検索、表示出来る。

という点です。

ラジオボタンがインスタンスのままだと表示されません。

複数のグローバルIPアドレス分、この割り当て作業を繰り返します。

squidを立てる

最後にsquidの設定です

sudo yum -y install squid

以下は/etc/squid/squid.confの抜粋です

# proxyを使う接続元IP

acl mynetwork src xxx.xxx.xxx.xxx/32

# 今回10個のIPをランダムで使う

acl balance random 1/10

balance_on_multiple_ip on

# LISTENポート

http_port 18080

# 帯域を潰されたくないので、特定の動画サイトのドメインは見せないようにする

acl blacklist dstdomain "/etc/squid/blacklist"

# 非読化

visible_hostname unkown

forwarded_for off

request_header_access X-FORWARDED-FOR deny all

request_header_access Via deny all

request_header_access Cache-Control deny all

# ファイルディスクリプタの上限変更

max_filedesc 65535

# ElasticIPに紐付けたセカンダリIP

tcp_outgoing_address 172.30.2.211 balance

tcp_outgoing_address 172.30.2.212 balance

tcp_outgoing_address 172.30.2.213 balance

tcp_outgoing_address 172.30.2.214 balance

tcp_outgoing_address 172.30.2.215 balance

tcp_outgoing_address 172.30.2.216 balance

tcp_outgoing_address 172.30.2.217 balance

tcp_outgoing_address 172.30.2.218 balance

tcp_outgoing_address 172.30.2.219 balance

tcp_outgoing_address 172.30.2.220 balance

/etc/squid/blacklistには主要な動画サイトのドメインを書いておきます

www.youtube.com

www.nicovideo.jp

gyao.yahoo.co.jp

www.happyon.jp

www.netflix.com

squidの自動起動と開始

sudo systemctl enable squid

sudo systemctl start squid

エラーが無く起動が出来れば、eth0に割り当てたElasticIPの18080をブラウザのプロキシに設定し、IP確認くんなどで通信確認とeth1のセカンダリIPアドレスに割り当てたElasticIPで通信が行えているか確認をしてみて下さい。